SSH چیست؟

SSH که گاهی به آن Secure Socket Shell نیز گفته می شود، پروتکلی است که به شما امکان می دهد با استفاده از یک رابط مبتنی بر متن، به طور ایمن به یک کامپیوتر راه دور یا یک سرور متصل شوید.

هنگامی که یک اتصال SSH ایمن ایجاد شد، یک جلسه پوسته شروع می شود و شما می توانید با تایپ دستورات در کلاینت در رایانه محلی خود سرور را دستکاری کنید.

مدیران سیستم و شبکه بیشتر از این پروتکل استفاده می کنند و همچنین هرکسی که نیاز به مدیریت یک کامپیوتر از راه دور به شیوه ای بسیار امن دارد.

پیش نیازها

قبل از اینکه بتوانید یک پروتکل دسکتاپ از راه دور ایمن با یک ماشین راه دور ایجاد کنید، چند الزام اساسی وجود دارد که باید رعایت کنید:

- رایانه راه دور باید همیشه روشن باشد و اتصال شبکه داشته باشد.

- برنامه های سرویس گیرنده و سرور باید نصب و فعال شوند.

- شما به آدرس IP یا نام دستگاه راه دوری که می خواهید به آن متصل شوید نیاز دارید.

- برای دسترسی به رایانه راه دور باید مجوزهای لازم را داشته باشید.

- تنظیمات فایروال باید اجازه اتصال از راه دور را بدهد.

SSH چگونه کار می کند؟

برای ایجاد یک اتصال SSH، به دو جزء نیاز دارید: یک کلاینت و مولفه سمت سرور مربوطه. کلاینت SSH برنامه ای است که شما روی رایانه نصب می کنید و از آن برای اتصال به رایانه یا سرور دیگری استفاده می کنید. کلاینت از اطلاعات میزبان راه دور ارائه شده برای شروع اتصال استفاده می کند و در صورت تأیید اعتبار، اتصال رمزگذاری شده را برقرار می کند.

در سمت سرور، مؤلفهای به نام شبح SSH وجود دارد که دائماً به یک پورت TCP/IP خاص برای درخواستهای اتصال مشتری احتمالی گوش میدهد. هنگامی که یک کلاینت یک اتصال را آغاز می کند، دیمون SSH با نرم افزار و نسخه های پروتکلی که پشتیبانی می کند پاسخ می دهد و هر دو داده های شناسایی خود را مبادله می کنند. اگر اعتبار ارائه شده صحیح باشد، SSH یک جلسه جدید برای محیط مناسب ایجاد می کند.نسخه پیش فرض پروتکل SSH برای ارتباط سرور SSH و سرویس گیرنده SSH نسخه 2 است.

نحوه فعال کردن اتصال SSH

از آنجایی که ایجاد یک اتصال SSH به هر دو یک مشتری و یک مؤلفه سرور نیاز دارد، باید مطمئن شوید که آنها به ترتیب روی دستگاه محلی و دستگاه راه دور نصب شده اند. یک ابزار منبع باز SSH که به طور گسترده برای توزیع های لینوکس استفاده می شود – OpenSSH است. نصب OpenSSH نسبتا آسان است. نیاز به دسترسی به ترمینال روی سرور و رایانه ای دارد که برای اتصال از آن استفاده می کنید. توجه داشته باشید که اوبونتو به طور پیش فرض سرور SSH را نصب نکرده است.

نحوه نصب کلاینت OpenSSH

قبل از ادامه نصب کلاینت SSH، مطمئن شوید که قبلاً نصب نشده باشد. بسیاری از توزیع های لینوکس در حال حاضر یک کلاینت SSH دارند. برای ماشینهای ویندوز، میتوانید PuTTY یا هر کلاینت دیگری را به انتخاب خود نصب کنید تا به سرور دسترسی پیدا کنید.

برای بررسی اینکه آیا کلاینت در سیستم مبتنی بر لینوکس شما موجود است یا خیر، باید:

ترمینال SSH را بارگیری کنید. می توانید “ترمینال” را جستجو کنید یا CTRL + ALT + T را روی صفحه کلید خود فشار دهید.

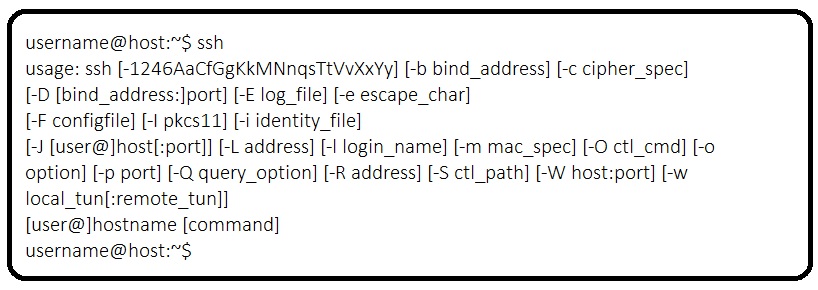

ssh را تایپ کنید و Enter را در ترمینال فشار دهید.

اگر کلاینت نصب شده باشد، پاسخی به شکل زیر دریافت خواهید کرد:

این بدان معناست که شما آماده اتصال از راه دور به یک ماشین فیزیکی یا مجازی هستید. در غیر این صورت، باید کلاینت OpenSSH را نصب کنید:

دستور زیر را برای نصب کلاینت OpenSSH بر روی کامپیوتر خود اجرا کنید:

sudo apt-get نصب openssh-client

در صورت درخواست رمز عبور نامکاربری خود را وارد کنید.

Enter را بزنید تا نصب کامل شود.

اکنون میتوانید به هر ماشینی که برنامه سمت سرور روی آن است، SSH کنید، مشروط بر اینکه از امتیازات لازم برای دسترسی و همچنین نام میزبان یا آدرس IP برخوردار باشید.

نحوه نصب سرور OpenSSH

برای پذیرش اتصالات SSH، یک ماشین باید بخش سمت سرور جعبه ابزار نرم افزار SSH را داشته باشد.

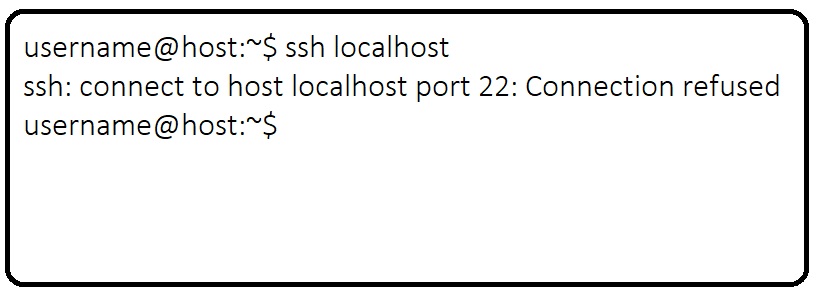

اگر میخواهید ابتدا بررسی کنید که آیا سرور OpenSSH در سیستم اوبونتو رایانه راه دوری که نیاز به پذیرش اتصالات SSH دارد موجود است، میتوانید سعی کنید به میزبان محلی متصل شوید:

ترمینال را روی دستگاه سرور باز کنید. می توانید “ترمینال” را جستجو کنید یا CTRL + ALT + T را روی صفحه کلید خود فشار دهید.

ssh localhost را تایپ کنید و اینتر را بزنید.

برای سیستمهایی که سرور SSH نصب نشده است، پاسخ مشابه این خواهد بود:

در صورت وجود موارد فوق، باید سرور OpenSSH را نصب کنید. ترمینال را باز بگذارید و:

برای نصب سرور SSH دستور زیر را اجرا کنید:

sudo apt-get install openssh-server ii.

در صورت درخواست رمز عبور نام کاربری خود را وارد کنید.

Enter و Y را برای اجازه دادن به نصب پس از درخواست فضای دیسک ادامه دهید.

فایل های پشتیبانی مورد نیاز نصب خواهند شد و سپس با تایپ این دستور می توانید بررسی کنید که آیا سرور SSH روی دستگاه اجرا می شود:

sudo service ssh status

اگر سرویس SSH اکنون به درستی اجرا شود، پاسخ در ترمینال باید شبیه به این باشد:

username@host:-$ sudo service ssh status • ssh.service – OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enab Active: active (running) since Fr 2018-03-12 10:53:44 CET; 1min 22s ago Process: 1174 ExecReload=/bin/kill -HUP $MAINPID (code=exited, status=0/SUCCES Main PID: 3165 (sshd)

راه دیگر برای آزمایش اینکه آیا سرور OpenSSH به درستی نصب شده است و اتصالات را می پذیرد، این است که دوباره دستور ssh localhost را در اعلان ترمینال خود اجرا کنید. هنگامی که برای اولین بار دستور را اجرا می کنید، پاسخ مشابه این صفحه به نظر می رسد:

username@host:~$ ssh localhost The authenticity of host ‘localhost (127.0.0.1)’ can’t be established. ECDSA key fingerprint is SHA256:9jqmhko9Yo1EQAS1QeNy9xKceHFG5F8W6kp7EX9U3Rs. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added ‘localhost’ (ECDSA) to the list of known hosts. username@host:~$

برای ادامه، yes یا y را وارد کنید.

شما سرور خود را طوری تنظیم کردهاید که درخواستهای اتصال SSH را از یک سرور دیگر بپذیرد

کامپیوتر با استفاده از کلاینت SSH

اکنون می توانید فایل پیکربندی SSH daemon را ویرایش کنید، به عنوان مثال، می توانید پورت پیش فرض اتصالات SSH را تغییر دهید. در اعلان ترمینال، این دستور را اجرا کنید:

sudo nano /etc/ssh/sshd_config

فایل پیکربندی در ویرایشگر انتخابی شما باز می شود. در این مورد از نانو استفاده کردیم.

اگر نیاز به نصب Nano دارید، این دستور را اجرا کنید:

sudo apt-get install nano

لطفاً توجه داشته باشید که با اجرای این دستور باید سرویس SSH را هر بار که تغییری در فایل sshd_config ایجاد میکنید مجدداً راهاندازی کنید:

sudo service ssh restart

نحوه اتصال از طریق SSH

اکنون که کلاینت و سرور OpenSSH را بر روی هر دستگاهی که نیاز دارید نصب کرده اید، می توانید یک ارتباط راه دور ایمن با سرورهای خود برقرار کنید. برای انجام این کار:

t_ip_address

اگر نام کاربری در دستگاه محلی شما با نام کاربری در سروری که میخواهید به آن متصل شوید مطابقت دارد، میتوانید فقط تایپ کنید: ssh host_ip_address و Enter را بزنید.

رمز عبور خود را وارد کرده و Enter را بزنید. توجه داشته باشید که هنگام تایپ هیچ بازخوردی روی صفحه نمایش دریافت نخواهید کرد. اگر رمز عبور خود را جایگذاری میکنید، مطمئن شوید که در یک فایل متنی ذخیره شده است.

هنگامی که برای اولین بار به یک سرور متصل می شوید، از شما می پرسد که آیا می خواهید به اتصال خود ادامه دهید یا خیر. فقط yes را تایپ کنید و Enter را بزنید. این پیام فقط این بار ظاهر می شود زیرا سرور راه دور در دستگاه محلی شما شناسایی نشده است.

اکنون یک اثر انگشت کلید ECDSA اضافه شده است و شما به سرور راه دور متصل هستید.

اگر رایانه ای که می خواهید از راه دور به آن متصل شوید در همان شبکه است، بهتر است به جای آدرس IP عمومی از آدرس IP خصوصی استفاده کنید. در غیر این صورت، باید فقط از آدرس IP عمومی استفاده کنید. علاوه بر این، مطمئن شوید که میدانید پورت TCP صحیح OpenSSH برای درخواستهای اتصال به آن گوش میدهد و تنظیمات ارسال پورت درست است. اگر کسی پیکربندی فایل sshd_config را تغییر نداد، پورت پیشفرض 22 است. همچنین می توانید شماره پورت را بعد از آدرس IP میزبان اضافه کنید.

در اینجا نمونه ای از درخواست اتصال با استفاده از سرویس گیرنده OpenSSH است. شماره پورت را نیز مشخص می کنیم:

username@machine:~$ ssh phoenixnap@185.52.53.222 –p7654 phoenixnap@185.52.53.222’s password: The authenticity of host ‘185.52.53.222 (185.52.53.222)’ can’t be established. ECDSA key fingerprint is SHA256:9lyrpzo5Yo1EQAS2QeHy9xKceHFH8F8W6kp7EX2O3Ps. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added ‘ 185.52.53.222’ (ECDSA) to the list of known hosts. username@host:~$

اکنون می توانید با استفاده از ترمینال خود یک ماشین راه دور را مدیریت و کنترل کنید. اگر در اتصال به سرور راه دور مشکل دارید، مطمئن شوید که:

- آدرس IP دستگاه راه دور صحیح است.

- پورتی که شبح SSH به آن گوش می دهد توسط فایروال مسدود نشده یا به اشتباه ارسال شده است.

- نام کاربری و رمز عبور شما صحیح است.

- نرم افزار SSH به درستی نصب شده است.

مراحل بعدی SSH

اکنون که می توانید با استفاده از SSH با سرور خود ارتباط برقرار کنید، ما به شدت توصیه می کنیم چند مرحله دیگر را برای بهبود امنیت SSH انجام دهید. وقتی تنظیمات را با مقادیر پیشفرض ترک میکنید، احتمال هک شدن آن بیشتر میشود و سرور شما به راحتی میتواند هدف حملات اسکریپتی قرار گیرد.

برخی از پیشنهادات برای سخت کردن SSH با ویرایش فایل پیکربندی sshd عبارتند از:

- پورت پیشفرض TCP را در جایی که دیمون SSH در حال گوش دادن است، تغییر دهید. آن را از 22 به چیزی بسیار بالاتر تغییر دهید، به عنوان مثال 24596. مطمئن شوید که از شماره پورتی استفاده نمی کنید که به راحتی قابل حدس زدن باشد، مانند 222، 2222 یا 22222.

- از جفت کلیدهای SSH برای احراز هویت برای ورود بدون رمز عبور SSH استفاده کنید. آنها هم ایمن تر هستند و هم اجازه ورود بدون نیاز به استفاده از رمز عبور خود را می دهند (که سریعتر و راحت تر است).

- ورودهای مبتنی بر رمز عبور را در سرور خود غیرفعال کنید. اگر رمز عبور شما شکسته شود، امکان استفاده از آن برای ورود به سرورهای شما از بین می رود. قبل از اینکه گزینه ورود با استفاده از رمزهای عبور را غیرفعال کنید، مهم است که مطمئن شوید که احراز هویت با استفاده از جفت کلید به درستی کار می کند.

- دسترسی ریشه به سرور خود را غیرفعال کنید و از یک حساب معمولی با دستور su – استفاده کنید تا به کاربر اصلی تغییر دهید.

- همچنین میتوانید از بستهبندیهای TCP برای محدود کردن دسترسی به آدرسهای IP خاص یا نامهای میزبان استفاده کنید. با ویرایش فایل های /etc/hosts.allow و etc/hosts.deny، پیکربندی کنید که کدام میزبان می تواند با استفاده از Wrapper های TCP متصل شود.

توجه داشته باشید که میزبان های مجاز جایگزین میزبان های رد شده می شوند. به عنوان مثال، برای اجازه دسترسی SSH به یک هاست، ابتدا با افزودن این دو خط در etc/hosts.deny، همه هاست ها را رد می کنید:

sshd : ALL

ALL : ALL

سپس در etc/hosts.allow یک خط با میزبان های مجاز برای سرویس SSH اضافه کنید. این می تواند یک آدرس IP واحد، یک محدوده IP یا نام میزبان: sshd : 10.10.0.5، LOCAL باشد.

اطمینان حاصل کنید که اطلاعات ورود خود را همیشه ایمن نگه دارید و امنیت را در چندین لایه اعمال کنید. از روشهای مختلف برای محدود کردن دسترسی SSH به سرورهای خود استفاده کنید، یا از خدماتی استفاده کنید که هر کسی را که سعی میکند از زور بیرحمانه برای دسترسی به سرورهای شما استفاده کند، مسدود میکند. Fail2ban یکی از نمونه های این سرویس است.

VNC روی SSH

برای کاربرانی که به کار در یک محیط دسکتاپ گرافیکی با محاسبات شبکه مجازی VNC عادت دارند، امکان رمزگذاری کامل اتصالات با استفاده از تونل SSH وجود دارد. برای تونل کردن اتصالات VNC از طریق SSH، باید این دستور را در ترمینال دستگاه لینوکس یا یونیکس خود اجرا کنید:

$ ssh -L 5901:localhost:5901 -N -f -l username hostname_or_IP

در اینجا تفکیک دستور بالا آمده است:

:sshبرنامه مشتری SSH را در دستگاه محلی شما شروع می کند و اتصال ایمن به سرور SSH را در رایانه راه دور فعال می کند.

: L 5901:localhost:5901 بیان می کند که پورت محلی برای مشتری در ماشین محلی باید به میزبان و پورت مشخص شده دستگاه راه دور ارسال شود. در این حالت، پورت محلی 5901 روی کلاینت محلی به همان پورت سرور راه دور داده شده ارسال می شود.

:N دستور می دهد که فقط پورت ها را فوروارد کنید و فرمان راه دور را اجرا نکنید.

Fپس از ارائه رمز عبور، درست قبل از اجرای دستور، SSH را به پس زمینه ارسال می کند. سپس، می توانید آزادانه از ترمینال برای تایپ دستورات در ماشین محلی استفاده کنید.

-l نام کاربری: نام کاربری که در اینجا وارد می کنید برای ورود به سرور راه دوری که مشخص کرده اید استفاده می شود.

hostname_or_IP: این سیستم راه دور با سرور VNC است. نمونه ای از یک آدرس IP 172.16.0.5 و مثال نام میزبان myserver.somedomain.com خواهد بود.

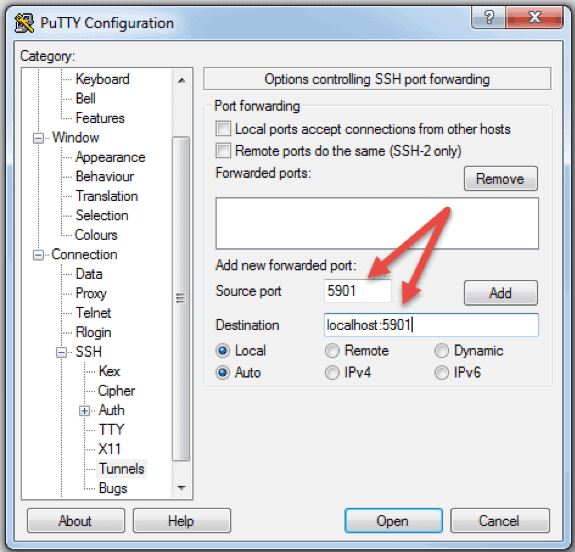

همچنین می توانید با استفاده از PuTTY از طریق تونل SSH از یک دستگاه ویندوز به یک سرور راه دور متصل شوید. در پنجره پیکربندی PuTTY:

- به Connection -> SSH -> Tunnels بروید

- در قسمت Source port 5901 را تایپ کنید

- در قسمت Destination در localhost:5901 تایپ کنید

- جلسه SSH را طبق معمول شروع کنید.

- با یک کلاینت VNC دلخواه به سرور خود متصل شوید.

RDP چیست؟

پروتکل دسکتاپ از راه دورRDP پروتکلی است که توسط مایکروسافت توسعه یافته است. برای کنترل و مدیریت ماشین های دارای سیستم عامل ویندوز از راه دور استفاده می شود.برخلاف Secure Shell، اتصالاتی که با استفاده از یک کلاینت RDP ایجاد میشوند، یک رابط گرافیکی در اختیار کاربر قرار میدهند که از طریق آن میتوانند به یک کامپیوتر راه دور دسترسی پیدا کنند و آن را به همان روشی که رایانه محلی خود کنترل میکنند، انجام دهند.استفاده از خدمات Remote Desktop که قبلاً به عنوان خدمات ترمینال شناخته می شد، به مهندسان شبکه و سیستم اجازه می دهد تا به راحتی رایانه های راه دور متصل به یک شبکه محلی یا اینترنت را دستکاری کنند.

این با یک قیمت همراه است. اگر از یک شبکه خصوصی مجازی (VPN) استفاده نمی کنید، اتصال از طریق RDP بسیار کمتر از SSH امن است زیرا مستقیماً در معرض اینترنت هستید. بسیاری از اسکریپت های خودکار وجود دارند که دائماً به دنبال نقاط ضعف در اتصال شما هستند، به خصوص برای پورت های باز که اتصالات دسکتاپ از راه دور ویندوز استفاده می کنند. در این صورت، داشتن رمزهای عبور قوی و ایمن و تغییر مرتب آنها به شدت توصیه می شود. این اتصالات RDP را ایمن نمی کند، اما کمتر آسیب پذیر می کند.

پروتکل دسکتاپ از راه دور چگونه کار می کند؟

اتصال دسکتاپ از راه دور ویندوز بر اساس یک مدل نسبتاً ساده سرویس گیرنده-سرور با استفاده از پروتکل دسکتاپ از راه دور (RDP) است. پس از فعال کردن آن، سرویس سمت سرور Windows Remote Desktop شروع به شنیدن درخواستهای اتصال در پورت 3389 میکند. هر زمان که میخواهید به یک سرور ویندوز متصل شوید، باید یک نام کاربری معتبر برای حسابی که استفاده میکنید برای دسترسی از راه دور ارائه کنید. . هنگامی که به سرور دسترسی پیدا کردید، میتوانید برنامهها را مدیریت کنید، فایلها را بین دو رایانه انتقال دهید و تقریباً هر کاری را که میتوانید به صورت محلی با حساب مورد نظر انجام دهید، انجام دهید.

مهم نیست که چه نسخه ای از سیستم عامل ویندوز دارید، می توانید یک اتصال راه دور ایمن به رایانه دیگری برقرار کنید زیرا مشتری Remote Desktop به طور پیش فرض در دسترس است. از سوی دیگر، کامپیوتر تنها در صورتی می تواند از راه دور قابل دسترسی باشد که روی نسخه Pro، Enterprise یا Server یک سیستم عامل ویندوز اجرا شود. بنابراین، میتوان نتیجه گرفت که اتصالات RDP فقط بین رایانههایی با سیستمعامل ویندوز بر روی آنها امکانپذیر است.

نحوه فعال کردن اتصال RDP

برای ایجاد یک اتصال دسکتاپ از راه دور به رایانه دیگری از طریق شبکه، باید سرویس سرور Windows Remote Desktop را فعال کنید. کلاینت Remote Desktop در سیستم های ویندوز ادغام شده است، آماده است و قبل از اینکه بتوانید به دستگاه دیگری مبتنی بر ویندوز متصل شوید نیازی به تنظیمات خاصی ندارد. با این حال، پذیرش اتصالات دسکتاپ از راه دور از دستگاه های دیگر به طور پیش فرض در تمام نسخه های سیستم عامل ویندوز غیرفعال است.

اگر می خواهید از راه دور از طریق اینترنت و نه از طریق شبکه محلی به یک سرور متصل شوید، قبل از فعال کردن این سرویس باید چند نکته را در نظر بگیرید:

پورت حمل و نقل. اگر از VPN استفاده نمی کنید، باید مطمئن شوید که پورت ها به درستی به آدرس IP میزبان راه دور منتقل شده اند. تنظیمات روتر را بررسی کنید تا ببینید آیا ترافیک درگاه پیشفرض TCP برای پروتکل دسکتاپ از راه دور (درگاه 3389) به IP سروری میرود که میخواهید با آن یک اتصال دسکتاپ از راه دور برقرار کنید. توجه داشته باشید که سرور ویندوز شما در این مورد مستقیماً در معرض اینترنت و آسیب پذیر است.استفاده از VPN این یک گزینه بسیار امن تر برای اتصال از راه دور دسکتاپ است. هنگامی که یک شبکه خصوصی مجازی روی یک کامپیوتر مشتری ایجاد میکنید، میتوانید به تمام سرویسهایی دسترسی داشته باشید که فقط در صورت استفاده از اتصال محلی در دسترس هستند.

تنظیمات فایروال اطمینان حاصل کنید که دیوار آتشی که برای دستگاه راه دور استفاده می کنید اتصال Remote Desktop را مسدود نمی کند. باید پورت محلی را برای RDP باز کنید، چه شماره پورت پیشفرض یا سفارشی باشد.فعال کردن دسترسی از راه دور در ویندوز 7، 8، 10 و نسخه های ویندوز سرور

روش پیکربندی دسکتاپ از راه دور و اجازه اتصال از راه دور ایمن به سرور یا رایانه شخصی از رایانه دیگری برای همه نسخه های سیستم عامل ویندوز مشابه است. من مراحل اساسی برای فعال کردن دسترسی از راه دور به دستگاه مورد نظر را فهرست می کنم. قبل از شروع، لطفاً مطمئن شوید که نکات ذکر شده در بالا را در مورد تنظیمات پورت، VPN و فایروال در نظر گرفته اید.

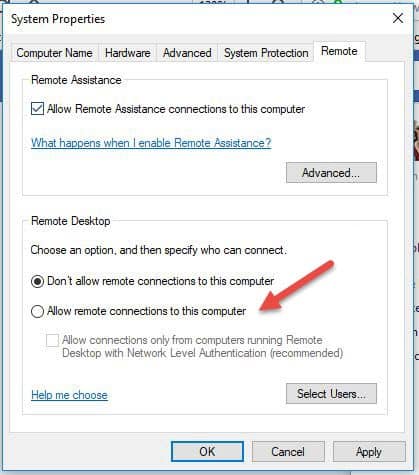

مرحله 1: اتصال از راه دور را مجاز کنید

به اطلاعات رایانه در دستگاهی که میخواهید اجازه اتصال از راه دور را بدهید بروید:

- بسته به نسخه سیستم عامل ویندوز روی Computer یا This PC کلیک راست کنید.

- برروی Properties کلیک کنید.

روی تنظیمات از راه دور در سمت چپ پنجره کلیک کنید.

برروی Allow remote connections to this computer کلیک کنید. این باید به طور خودکار استثناء فایروال دسکتاپ از راه دور را اضافه کند. علاوه بر این، برای امنیت بیشتر جلسات RDP خود، میتوانید کادری را علامت بزنید که میگوید «فقط اتصالات از رایانههای دارای دسکتاپ از راه دور با تأیید اعتبار سطح شبکه (توصیه میشود) مجاز باشد.

اگر میخواهید در برگه بمانید روی Apply یا برای بستن آن روی OK کلیک کنید.

مرحله 2: کاربران را به لیست کاربران راه دور اضافه کنید

فقط در صورتی باید این مرحله را انجام دهید که بخواهید به کاربرانی غیر از مدیران اجازه دسترسی به دستگاه مورد نظر را بدهید. اگر شما یک سرپرست هستید، حساب شما به طور خودکار در لیست کاربران مجاز قرار می گیرد اما آن را نمی بینید. برای انتخاب کاربران بیشتر:

در صفحه تنظیمات از راه دور نشان داده شده در بالا، روی انتخاب کاربران کلیک کنید.

در کادر Remote Desktop Users روی Add کلیک کنید.

کادر Select Users ظاهر خواهد شد. با کلیک بر روی Locations می توانید مکانی را که می خواهید جستجو کنید انتخاب کنید.

در قسمت Enter the Object Names to Select، نام کاربری را تایپ کرده و بر روی Check Names کلیک کنید.

وقتی مطابقت پیدا کردید، حساب کاربری را انتخاب کنید و روی OK کلیک کنید.

پنجره System Properties را با کلیک مجدد روی OK ببندید.

گزینه های زیادی برای تغییر به منظور پیکربندی دسکتاپ از راه دور وجود ندارد. به شرطی که تنظیمات دیگر با اتصال Remote Desktop شما تداخل نداشته باشد، اکنون می توانید این رایانه را از راه دور متصل کرده و کنترل کنید.

نحوه استفاده از Remove Desktop Connection Client

استفاده از کلاینت Remote Desktop ساده است و نیازی به پیکربندی خاص Remote Desktop در رایانه محلی ندارید. مراحل زیر برای تمامی نسخه های ویندوز که از ویندوز 7 شروع می شود کار خواهد کرد.

مرحله 3: واحد اتصال Destkop را راه اندازی کنید

در رایانه Windows محلی خود، برنامه Remote Desktop Connection را پیدا کنید. شما می توانید آن را به چند روش مختلف پیدا کنید:

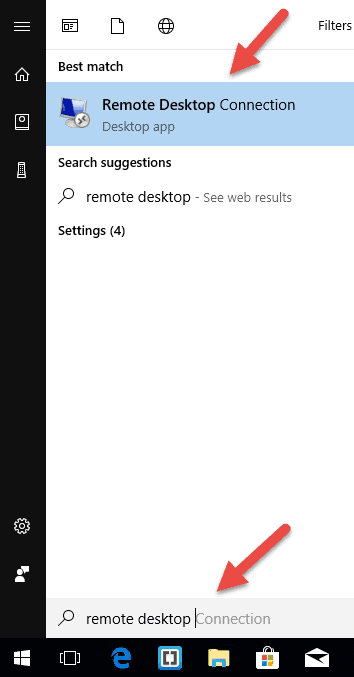

برای ویندوز 7، روی Start -> All Programs کلیک کنید، به پوشه «Accessories» بروید و روی Remote Desktop Connection کلیک کنید. برای ویندوز 10، روی Start کلیک کنید و پوشه “Windows Accessories” را پیدا کنید، جایی که می توانید برنامه Remote Desktop Connection را نیز پیدا کنید.

![]()

روی Start کلیک کنید و Remote Desktop Connection را در نوار جستجو تایپ کنید. به محض شروع تایپ کردن، نتایج جستجو را دریافت خواهید کرد. وقتی برنامه در لیست ظاهر شد، روی آن کلیک کنید.

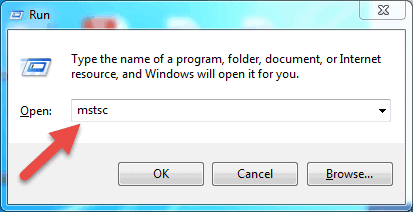

کلیدهای Windows + R را روی صفحه کلید خود فشار دهید تا کادر “Run” را دریافت کنید. mstsc را تایپ کنید و در قسمت Open: Enter را بزنید تا مشتری Remote Desktop اجرا شود.

مرحله 4: آدرس IP یا نام Remote Hosts را وارد کنید

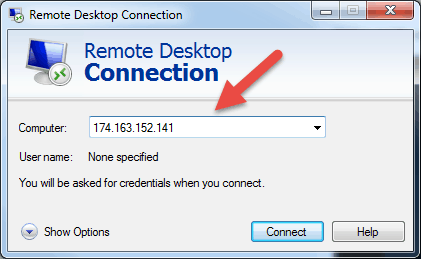

هنگامی که برنامه Remote Desktop Connection را راه اندازی کردید، پنجره ای خواهید داشت که در آن می توانید نام یا آدرس IP دستگاه راه دوری را که می خواهید به آن دسترسی داشته باشید وارد کنید.

در قسمت Computer، نام یا آدرس IP مربوطه را تایپ کرده و روی Connect کلیک کنید.

توجه: اگر پورت گوش دادن پیشفرض برای اتصال Remote Desktop (پورت 3389) روی میزبان راه دور به مقدار دیگری تغییر کرده است، باید آن را بعد از آدرس IP مشخص کنید.

مثال: 174.163.152.141:6200

بسته به شرایط شما، باید آدرس IP خصوصی یا عمومی میزبان راه دور را وارد کنید. در اینجا سناریوهای احتمالی وجود دارد:

اگر رایانه سرویس گیرنده و میزبان راه دور به یک شبکه محلی متصل شوند، از آدرس IP خصوصی میزبان برای اتصال به دسکتاپ از راه دور استفاده خواهید کرد.

از یک شبکه خصوصی مجازی (VPN) در رایانه سرویس گیرنده برای دسترسی به میزبان راه دور استفاده می کنید، از آدرس IP خصوصی میزبان برای اتصال از راه دور دسکتاپ استفاده خواهید کرد.

برای مثال رایانه سرویس گیرنده از شبکه دیگری از طریق اینترنت و بدون VPN به میزبان راه دور متصل شود، از آدرس IP عمومی استفاده خواهید کرد.

نحوه یافتن آدرس IP و نام میزبان

راه های زیادی برای پیدا کردن نام، آدرس IP عمومی یا خصوصی رایانه ای وجود دارد که می خواهید سرویس دسکتاپ از راه دور را پیکربندی کنید. در اینجا سریع ترین و ساده ترین روش ها وجود دارد:

برای تعیین آدرس IP خصوصی کامپیوتر:

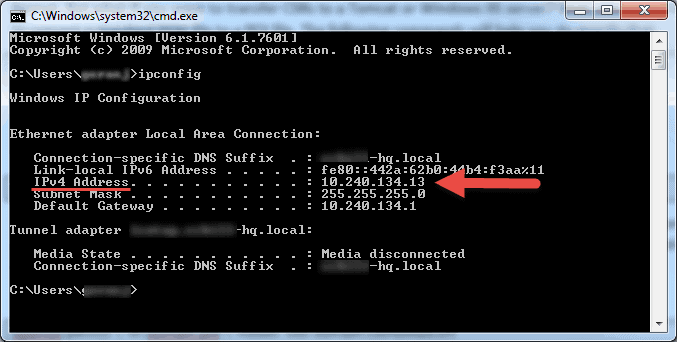

CMD را از منوی شروع جستجو کنید یا Windows + R را روی صفحه کلید خود فشار دهید، CMD را تایپ کنید و Enter را بزنید تا خط فرمان اجرا شود.

ipconfig را در خط فرمان تایپ کنید و Enter را بزنید.

آدرس IP خصوصی رایانه خود را در خط آدرس IPv4 خواهید دید.

برای تعیین اینکه کامپیوتر از کدام آدرس IP عمومی استفاده می کند:

از مرورگر وب خود، به com بروید یا از نوار جستجوی آن استفاده کنید.

عبارت “What is my IP” یا به سادگی “my IP” را تایپ کنید و Enter را بزنید.

در بالای صفحه، گوگل آدرس IP عمومی را که رایانه شما از آن استفاده می کند به شما نشان می دهد. اگر این برای منطقه شما کار نمی کند، می توانید از اولین صفحه وب در نتایج جستجو دیدن کنید و آدرس IP را به شما نشان می دهد. برخی از وب سایت ها مانند www.whatismyip.com حتی آدرس IP خصوصی (محلی) شما را نشان می دهند.

برای پیدا کردن نام کامپیوتر:

بسته به نسخه سیستم عامل ویندوزی که استفاده می کنید، روی Computer یا This PC کلیک راست کنید.

نام کامل رایانه خود را در بخش «نام رایانه، دامنه و تنظیمات گروه کاری» پیدا خواهید کرد.

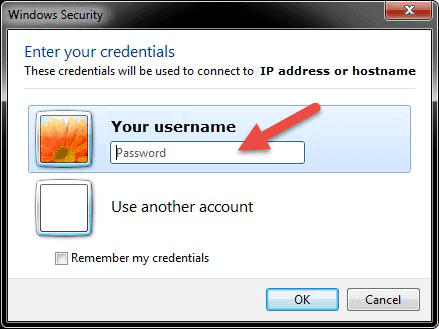

مرحله 4: وارد کردن اعتبار RDP و نهایی کردن اتصال

پس از زدن اتصال، نوار بارگذاری ظاهر می شود. هنگامی که شروع و پیکربندی جلسه از راه دور به پایان رسید، یک پنجره بازشو خواهید دید که شبیه به این خواهد بود:

- رمز عبور نام کاربری انتخاب شده را وارد کنید. در صورت نیاز می توانید از حساب دیگری استفاده کنید و نام کاربری و رمز عبور دیگری ارائه دهید.

- پس از آماده شدن روی OK کلیک کنید و هشدار گواهی امنیتی را دریافت خواهید کرد.

- برای ادامه روی Yes کلیک کنید.

توجه: تنها یک کاربر می تواند به طور همزمان در رایانه ویندوز وارد شود. اگر شخص دیگری از دستگاهی استفاده میکند که میخواهید از راه دور به آن دسترسی پیدا کنید، آن کاربر باید اتصال را قطع کند. پیام هشدار ورود به سیستم در چنین مواردی ظاهر می شود.

دسکتاپ دستگاه راه دور را نخواهید دید. بسته به تنظیمات مجوز حساب کاربری، اکنون می توانید هر عملیاتی را که می توانید در حالی که مستقیماً در مقابل آن کار می کنید، انجام دهید.

مراحل بعدی پروتکل دسکتاپ از راه دور

هنگام تنظیم سرور یا ماشین راه دور خود برای پذیرش اتصالات دسکتاپ راه دور، مهم است که اقدامات احتیاطی در مورد ایمن کردن RDP انجام دهید. سرور شما به خصوص اگر از طریق اینترنت به آن دسترسی داشته باشید آسیب پذیر است.

اگر از پروتکل دسکتاپ راه دور برای اتصال از راه دور به دستگاه های خود استفاده می کنید، در اینجا چند توصیه وجود دارد که باید به خاطر داشته باشیداز سرور VPN داخلی روی دستگاه ویندوز خود استفاده کنید تا ترافیک خود را بیشتر ایمن کنید. این کار دسترسی ایمن تری به سرور و سرویس های ویندوز شما را فراهم می کند.

سطح رمزگذاری اتصال مشتری را تنظیم کنید. این گزینه به طور پیش فرض روی “پیکربندی نشده” تنظیم شده است. میتوانید آن را فعال کنید و تنظیمات سطح رمزگذاری بالا را برای تمام ارتباطات بین کلاینتها و سرورهای میزبان جلسه دسکتاپ از راه دور مجبور کنید. ما استفاده از تنظیمات سطح رمزگذاری “Client Compatible” را توصیه نمی کنیم. ترک تنظیمات سطح رمزگذاری پیشفرض «بالا»، رمزگذاری قوی 128 بیتی را برای دادههای ارسال شده از مشتری به سرور و بالعکس مجبور میکند. شما می توانید این پیکربندی را با استفاده از ویرایشگر Local Group Policy ویرایش کنید.

از احراز هویت دو مرحله ای با استفاده از ابزار شخص ثالث، مانند Duo Security استفاده کنید. با نصب Duo Authentication for Windows Logon، میتوانید احراز هویت دو مرحلهای را به همه تلاشهای ورود به ویندوز یا فقط برای جلسات RDP اضافه کنید.

قوانین فایروال را برای محدود کردن قرار گرفتن پورت های RDP باز در اینترنت اعمال کنید، به خصوص اگر از پورت پیش فرض RDP TCP 3389 استفاده می کنید. ویندوز یک فایروال داخلی دارد که می توانید از کنترل پنل به آن دسترسی داشته باشید و آن را بیشتر پیکربندی کنید تا ترافیک به پورت های خاص محدود شود. واین بهترین روشها برای ایمن کردن RDP به شما کمک میکند دسترسی از راه دور دسکتاپ را محدود کنید. از بسیاری از تلاشهای غیرمجاز برای ورود بدون صرف زمان زیادی برای ایجاد تغییرات پیکربندی در دستگاههای خود جلوگیری خواهید کرد.

توجه: نحوه استفاده از SSHFS برای نصب سیستم های فایل راه دور بر روی SSH را بیاموزید.

نتیجه گیری

در این مقاله چگونگی SSHوRDP آموختید وطریقه استفاده آن ها را به صورت گام به گام آموزش دادیم امیدوارم که از اطلاعات این مقاله بهرمندی کافی را برده باشید.