دانستن روشهای ایمنسازی VPS لینوکس شما را در جلوگیری از تهدیدها و حملات سایبری مختلف کمک میکند. با این حال، این یک وظیفه یکباره نیست. علاوه بر رعایت بهترین شیوههای امنیتی، شما باید همچنین سرور خصوصی مجازی خود را در همهی زمانها نظارت کنید.با این در نظر، به بررسی عمیقتر از امنیت لینوکس و نقاط ضعف رایج آن میپردازیم. همچنین ۱۵ راهکار امنیتی را برای جلوگیری از حملات سایبری به سرور مجازی خود مورد بررسی قرار خواهیم داد. امنیت لینوکس و ضعفهای رایج اگرچه لینوکس به دلیل سیستم امنیتی قوی خود شهرت دارد، اما هنوز برخی آسیبپذیریها وجود دارد. بنابراین، تهدیدات امنیتی مختلف میتوانند به دادههای سرور شما آسیب برسانند. در این مقاله از سایت روناک هاست قصد داریم که به بررسی 13 نکته و راهکار برای افزایش امنیت سرور مجازی همراه با مثال کاربردی بپردازیم.

در ادامه بهطور مفصل به لیستی از رایجترین تهدیدات و ضعفها میپردازیم:

- نرمافزارهای مخرب (Malware): این نوع نرمافزارها بهطور قصدی طراحی شدهاند تا سیستمهای کامپیوتری و سیستمعاملها را آسیب برسانند. آنها به اشکال مختلفی از جمله تروجانها (Trojans)، رنسومورها (Ransomware)، ویروسها (Viruses) و جاسوسافزارها (Spyware) وجود دارند.

- حملهی Sniffing: وقوع این حمله زمانی رخ میدهد که یک هکر از طریق بررسیکنندههای بستهها (Packet Sniffers)، دادهها را از یک شبکه انتقال میدهد و استخراج میکند.

- حملهی Brute Force: این روش هکرانه شامل استفاده از روش آزمایش و خطا است تا اطلاعات ورود (اعتبارهای ورود) را حدس بزنند.

- حق شناسایی SQL (SQL Injection): وقوع این حمله زمانی رخ میدهد که یک مهاجم از طریق بهرهبرداری از کد یک برنامه وب، به دسترسی به پایگاه داده سرور دسترسی مییابد.

- حملهی Cross-Site Scripting (XSS): این حمله یک نوع حملهی سمت مشتری است که یک هکر کد مخرب را به وبسایتها تزریق میکند.

- کمبود کنترل سطح عملکرد: این مشکل زمانی رخ میدهد که سرور اجازهی دسترسی مناسب را بررسی نکند و به کاربران عمومی امتیازاتی مشابه سطح دسترسی روت بدهد.

- کاهش تأیید هویت شکست خورده (Broken Authentication): این حمله معمولاً به دلیل دادههای رمزنگاری نشده، رمزهای عبور ضعیف یا زمانهای جلسهی برنامهی نامناسب رخ میدهد.

قبل از اجرای هر تدبیر امنیتی، از عناصری که باید نظارت بر آنها داشته باشید آگاه شوید. در ادامه چند مورد را بیان میکنم:

- امنیت میزبانی VPS

- نرم افزار سرور

- اتصال SSH

- دسترسی ریشه و لاگین

- رمز عبور و اعتبار

- دیواره آتش

- اتصال FTP

- حقوق و امتیازات کاربر

- لاگ های سرور

- 15 نکته برای محافظت از امنیت سرور

این بخش شامل 15 نکته امنیتی برای محافظت از هاست VPS شما است.

1. افزایش امنیت سرور مجازی بررسی امنیت میزبانی وب

میزبان انتخابی شما باید دارای زیرساخت امن قوی باشد و امکانات اضافی را برای حفاظت از سرور شما ارائه دهد. در هاستینگر، ما ماژولهای پیشرفته امنیتی را برای حفاظت از سرورهای VPS خود ارائه میدهیم، از جمله mod_security، فایروال، Suhosin PHP hardening و حفاظت PHP open_basedir.

علاوه بر این، هاستینگر از محافظت جامع سرور BitNinja و مهارت پیشرفته DDoS داخلی استفاده میکند تا امنیت کلی سرورهای VPS را بهبود بخشد. برای سرورهای میزبانی اشتراکی، ما نرمافزار Monarx ضد بدافزار را ارائه میدهیم.

علاوه بر این، هاستینگر پشتیبانی منظم از پشتیبانگیری خودکار و عکسهای زنده را ارائه میدهد که میتوانید در صورت بروز خطا، فوراً وبسایتها را بازیابی کنید.

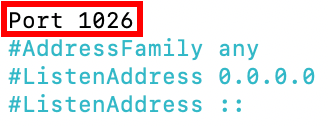

2. تغییر پورت SSH پیشفرض برای افزایش امنیت سرور مجازی

اگر هنوز از پورت ۲۲ برای دسترسی به سرور مجازی خود از طریق اتصال SSH استفاده میکنید، احتمال وقوع تلاشهای هک وجود دارد. در واقع، مهاجمان میتوانند پورتهای باز را اسکن کنند تا حملات نیروی خام را اجرا کرده و دسترسی از راه دور به سرور را به دست آورند.

برای حفاظت، ما توصیه میکنیم از یک پورت متفاوت برای SSH استفاده کنید تا از حملات سایبری محافظت کنید و اطلاعات خود را امن نگه دارید.

در اینجا نحوه تغییر پورت SSH آورده شده است:

ترمینال را باز کنید و به SSH متصل شوید.

فایل پیکربندی سرویس را با اجرای دستور زیر ویرایش کنید:

nano /etc/ssh/sshd_config

خطی را که پورت 22 را نشان می دهد پیدا کنید.

عدد 22 را با یک شماره پورت جدید جایگزین کنید و # را حذف کنید.

تغییرات را ذخیره کرده و خارج شوید.

با وارد کردن دستور زیر و فشردن Enter سرویس را مجددا راه اندازی کنید:

برای دبیان و اوبونتو

service ssh restart

برای CentOS و Red Hat Enterprise Linux (RHEL)

systemctl restart sshd.service

در نهایت سعی کنید با استفاده از پورت جدید به SSH متصل شوید.

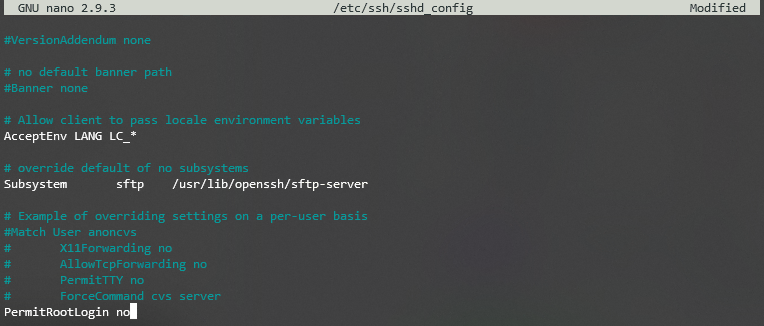

۳. افزایش امنیت سرور مجازی با غیرفعالسازی ورود به سیستم به عنوان روت (Root)

در هر VPS لینوکس، کاربر روت وجود دارد که بیشترین امتیازها را نسبت به سایر کاربران در سیستم دارد. افراد بدنام میتوانند به آنها هدف قرار داده و دسترسی کامل به سرور را بدست آورند.

بنابراین، غیرفعالسازی ورود کاربر روت برای محافظت از سرور شما در برابر حملات نیرومند ضروری است. همچنین توصیه میکنیم که یک نام کاربری دیگر با دسترسی به اجرای دستورات سطح روت ایجاد کنید.

مراحل زیر را برای غیرفعال کردن ورود کاربران root دنبال کنید:

ترمینال را باز کنید و وارد حساب SSH خود شوید.

برای باز کردن و ویرایش فایل پیکربندی، دستور زیر را با استفاده از nano یا vi اجرا کنید:

nano /etc/ssh/sshd_config

پارامتر زیر را پیدا کنید و آن را به no تغییر دهید:

PermitRootLogin=no

تغییرات را ذخیره کنید و با اجرای دستور زیر سرویس SSH را مجددا راه اندازی کنید:

برای دبیان و اوبونتو

service ssh restart

برای CentOS و Red Hat Enterprise Linux (RHEL)

systemctl restart sshd.service

با این کار ورود کاربر root غیرفعال می شود.

۴.افزایش امنیت سرور مجازی با استفاده از رمزهای عبور قوی

رمزهای عبوری که حاوی اطلاعات مرتبط با هویت شما یا عبارتهای ساده هستند، آسان قابل حدس زدن هستند. بنابراین، یک رمز عبور طولانی و قوی بسازید که شامل چندین عنصر باشد. این عناصر شامل حروف کوچک و بزرگ، اعداد و کاراکترهای ویژه هستند. با این کار، سیستم شما را در برابر حملات نیرومند محافظت خواهید کرد.

همچنین، از استفاده مجدد از همان رمز عبور خودداری کنید.

همچنین، میتوانید از ابزارهای آنلاین مانند NordPass یا LastPass برای ایجاد رمزهای عبور قوی استفاده کنید. هر دو این ابزارها گزینههای سفارشیسازی را ارائه میدهند، مانند محدودیت طول رمز عبور و استفاده از کاراکترها.

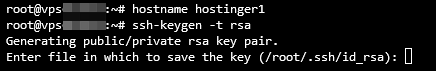

۵. افزایش امنیت سرور مجازی با استفاده از کلیدهای SSH

اگر همیشه از یک رمز عبور برای ورود به حساب SSH خود استفاده میکنید، ممکن است هدف حملات ردیابی شوید. برای جلوگیری از این اتفاق، به جای آن از کلیدهای SSH استفاده کنید. در واقع، کلیدهای SSH یک روش احراز هویت امنتر نسبت به رمزهای عبور هستند.

زیرا کلیدهای SSH توسط کامپیوترها تولید میشوند، طول آنها میتواند تا 4096 بیت رسیده و به همین دلیل آنها نسبت به یک رمز عبور ساده، طولانیتر و پیچیدهتر هستند.

کلیدهای SSH دو نوع عمومی و خصوصی دارند. نوع اول بر روی سرور ذخیره میشود در حالی که نوع دوم در دستگاه کاربر ذخیره میشود. هنگامی که تلاشی برای اتصال تشخیص داده میشود، سرور یک رشته تصادفی تولید کرده و آن را با استفاده از کلید عمومی رمزگذاری میکند. پیام رمزگذاری شده فقط با استفاده از کلید خصوصی مربوطه قابل رمزگشایی است.

در اینجا نحوه تولید کلید SSH در سرور لینوکس آورده شده است:

برنامه ترمینال را باز کنید و وارد SSH شوید.

برای تولید کلیدهای عمومی و خصوصی، دستور زیر را تایپ کرده و Enter را فشار دهید:

ssh-keygen -t rsa

هنگامی که یک پاسخ ظاهر شد، Enter را فشار دهید:

Enter file in which to save the key (/root/.ssh/id_rsa):

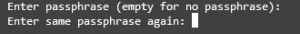

از شما خواسته می شود که یک عبارت عبور را دو بار وارد کنید. اگر آن را ندارید، می توانید دوبار Enter را فشار دهید:

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

کلید خصوصی و عمومی شما اکنون با موفقیت ثبت شده است.

۶. پیکربندی یک دیوار آتش داخلی (IP tables)

زیرا ترافیک HTTP ممکن است از هر جایی به سرور شما برسد، لازم است آن را فیلتر کنید تا فقط بازدیدکنندگان با شهرت عالی بتوانند به سیستم شما دسترسی پیدا کنند. این کار به شما کمک میکند تا از ترافیک ناخواسته و حملات DDoS جلوگیری کنید.

توزیعهای لینوکس با یک سرویس دیوار آتش داخلی به نام iptables همراه هستند. این ابزار ترافیک به و از سرور شما را با استفاده از جداول نظارت میکند. از قوانینی به نام زنجیرهها برای فیلتر کردن بستههای داده ورودی و خروجی استفاده میکند.

با تشکر از آن، شما میتوانید محدودیتهای دیوار آتش را بر اساس نیازهای خود تنظیم کنید. در زیر توضیح داده شده است که چگونه تنظیمات فعلی iptables را در اوبونتو نصب و بررسی کنید:

ترمینال را باز کنید و وارد SSH شوید.

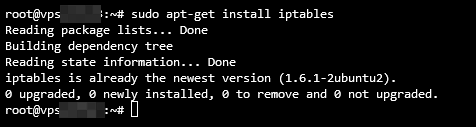

iptables را با اجرای دستور زیر نصب کنید:

sudo apt-get install iptables

پس از اتمام نصب، دستور زیر را تایپ کرده و Enter را فشار دهید:

sudo iptables -L -v

خروجی شامل فهرستی از تمام قوانین در قالبی دقیق خواهد بود.

7. افزایش امنیت سرور مجازی با پیکربندی تنظیمات فایروال UFW

ما توصیه میکنیم که فایروال Uncomplicated Firewall (UFW) را به عنوان یک لایه اضافی برای کنترل ترافیک ورودی و خروجی سیستم خود فعال کنید. این فایروالی است که برای استفاده آسان طراحی شده و به عنوان یک رابط کاربری برای iptables عمل میکند.

UFW به عنوان یک رابط کاربری برای iptables عمل کرده و معمولاً در توزیعهای لینوکس پیشنصب میشود. بیشتر اوقات، تمام اتصالات ورودی را مسدود کرده و اتصالات خروجی را مجاز میکند. این کاهشی در خطرات احتمالی ایجاد میکند. همچنین، شما میتوانید قوانین فایروال را بر اساس ترجیحات خود ویرایش و اضافه کنید.

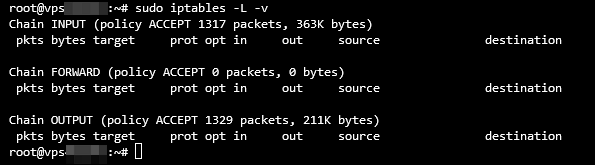

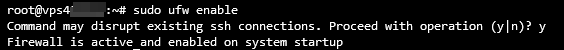

در اینجا نحوه فعال کردن آن در اوبونتو آمده است:

ترمینال را باز کنید و از طریق SSH متصل شوید.

دستور زیر را برای فعال کردن UFW وارد کنید و Enter را فشار دهید:

sudo ufw enable

اگر پاسخ نشان می دهد که دستور پیدا نشد، فایروال را با استفاده از این دستور نصب کنید:

sudo apt-get install ufw

پس از اتمام نصب، دستور مرحله 2 را اجرا کنید تا UFW فعال شود.

با استفاده از دستور زیر وضعیت فایروال را بررسی کنید:

sudo ufw status

![]()

7. از SFTP به جای FTP استفاده کنید

اگرچه اتصالات FTP رمزگذاری نشده دارند، اما FTP با استفاده از TLS (FTPS) فقط اعتبارها را رمزگذاری میکند و انتقال فایلها را رمزگذاری نمیکند.

بنابراین، استفاده همزمان از هر دو اتصال ممکن است اطلاعات شما را در معرض خطر قرار دهد. هکرها به راحتی میتوانند حملات اسنیفینگ (استخراج اطلاعات) را انجام داده و اعتبارهای شما را دزدیده و انتقال فایل را متوقف کنند.

برای جلوگیری از این موضوع، به جای FTP روی SSH یا SFTP استفاده کنید. این اتصال امن FTP است که به طور کامل تمام دادهها را شامل اعتبارها و فایلهای انتقالی رمزگذاری میکند. علاوه بر این، SFTP کاربران را در مقابل حملات Man-in-the-Middle (حملات میانراه) محافظت میکند زیرا قبل از دسترسی به سیستم، کلاینت باید توسط سرور تأیید شود.

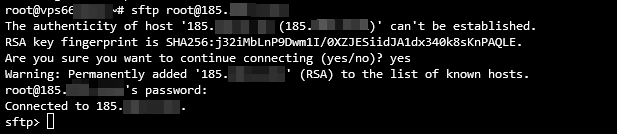

برای راه اندازی یک اتصال SFTP مراحل زیر را دنبال کنید:

ترمینال را باز کنید و به SSH متصل شوید.

با وارد کردن این دستور و فشردن Enter یک اتصال SFTP را شروع کنید:

sftp user@server_ipaddress

یا اینکه :

sftp user@remotehost_domainname

اگر از پورت سفارشی استفاده می کنید، دستور زیر را اجرا کنید:

sftp -oPort=customport user@server_ipaddress

یا

sftp -oPort=customport user@remotehost_domainname

پس از اتصال، یک اعلان SFTP ظاهر می شود.

8. تنظیمات Fail2Ban را پیکربندی کنید

Fail2Ban نرمافزاری است که لاگهای سیستم را نظارت میکند و پس از تعدادی تلاش ناموفق برای ورود، هکرها را مسدود میکند. علاوه بر این، این نرمافزار سرورها را در برابر حملات DoS، DDoS، دیکشنری و نیروی خام محافظت میکند. Fail2Ban از iptables و firewalld برای مسدود کردن آدرسهای IP استفاده میکند.

برای پیکربندی بسته نرم افزاری Fail2Ban در اوبونتو مراحل زیر را دنبال کنید:

ترمینال را باز کنید و یک اتصال SSH را شروع کنید.

بسته نرم افزاری Fail2Ban را با وارد کردن دستور زیر و فشردن Enter نصب کنید:

sudo apt-get install fail2ban

خروجی زیر نمایش داده می شود. Y را تایپ کرده و Enter را فشار دهید.

Do you want to continue ? [Y/n]y

پس از اتمام نصب، با اجرای دستور زیر وضعیت را بررسی کنید:

پس از اتمام نصب، با اجرای دستور زیر وضعیت را بررسی کنید:

sudo systemctl status fail2ban

نرم افزار Fail2Ban باید فعال و کار کند.

9. افزایش امنیت سرور مجازی نصب آنتیویروس

علاوه بر راهاندازی فایروال برای فیلتر کردن ترافیک ورودی، در نظر داشته باشید که فایلهای ذخیره شده در VPS شما نیز مورد نظارت قرار بگیرند. از آنجایی که لینوکس به طور طبیعی مصون از حملات ویروسی نیست، تهدیدات سایبری میتوانند سرورهای شما را هدف قرار داده و اطلاعات شما را تخریب کنند.

بنابراین، نصب نرمافزار آنتیویروس جهت افزایش امنیت امری ضروری است. گزینههای متعددی موجود است، اما قابلیت قابل اعتمادترین نرمافزار ClamAV است. این یک نرمافزار رایگان است که فعالیت مشکوک را تشخیص میدهد و فایلهای ناخواسته را در محیطی ایمن قرار میدهد.

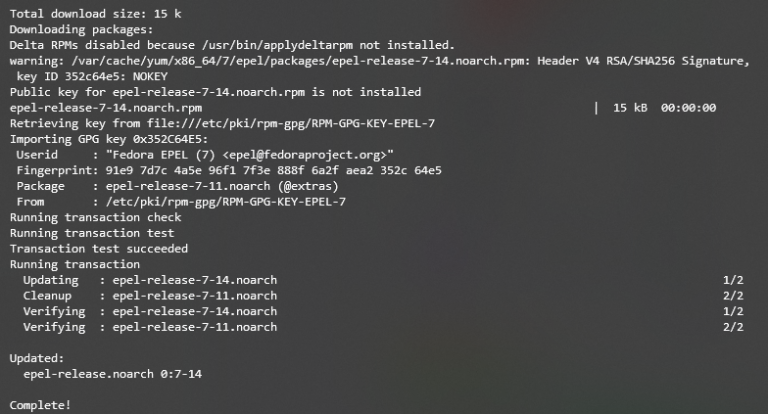

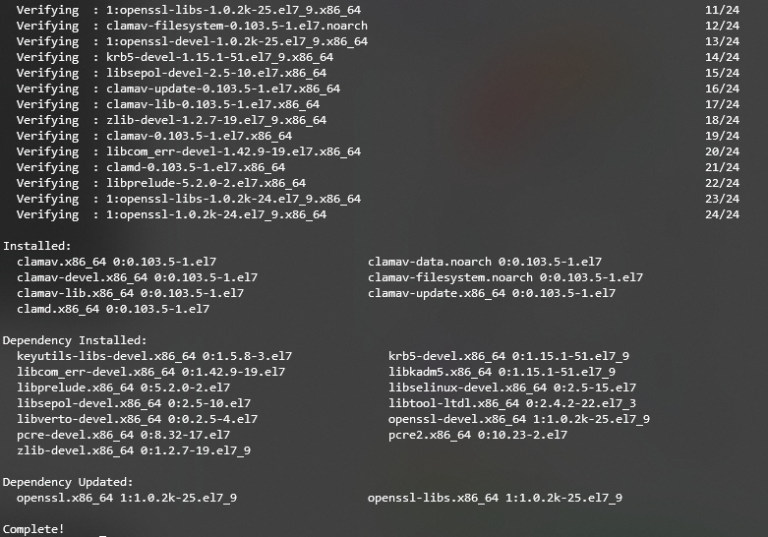

برای نصب ClamAV در CentOS این دستورالعمل ها را دنبال کنید:

ترمینال را باز کنید و به SSH متصل شوید.

با اجرای این دستور، بسته های اضافی را برای لینوکس سازمانی (EPEL) نصب کنید:

sudo yum -y install epel-release

کامل! نشان می دهد که نصب EPEL کامل شده است.

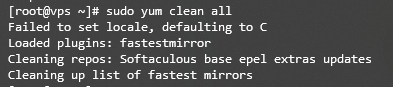

با تایپ دستور زیر و فشار دادن Enter تمام اطلاعات کش را پاک کنید:

sudo yum clean all

با تایپ دستور زیر و فشار دادن Enter تمام اطلاعات کش را پاک کنید:

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd.

به دنبال خط دیگری بگردید کامل شد! برای اینکه بدانید چه زمانی نصب کامل شده است.

ClamAV اکنون باید عملیاتی شود.

10. بررسی حقوق کاربران

اگر بسیاری از کاربران از خدمات میزبانی VPS شما استفاده میکنند، توزیع کنترل و حقوق باید با دقت مورد بررسی قرار گیرد. ارائه دسترسیهای سطح ریشه به تمام کاربران ممکن است موجب خطر استفاده از منابع شما و دادههای حساس گردد.

بنابراین، باید محدودیت دسترسی تعیین کنید تا از بروز مشکلات در سرورتان جلوگیری کنید. این کار را میتوان با مدیریت کاربران و اعطای سطوح مختلف مجوزها برای مجموعههای خاصی از فایلها و منابع انجام داد.

لینوکس دارای یک قابلیت امتیازهای سیستم است که به شما در تعریف حقوق کاربران کمک خواهد کرد. برای این کار، یک گروه برای کاربران با همان امتیازها ایجاد کنید.

در اینجا نحوه مدیریت کاربران و امتیازات آنها در اوبونتو با این دستورات آمده است:

ترمینال را باز کنید و از طریق SSH متصل شوید.

برای ایجاد یک گروه دستور زیر را تایپ کرده و Enter را فشار دهید:

sudo addgroup my_group

![]()

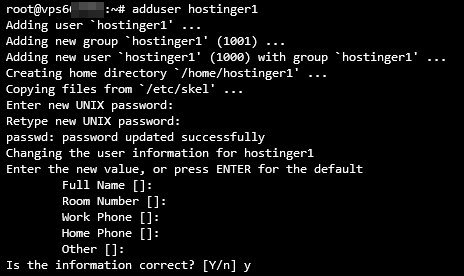

سپس با اجرای دستور زیر یک کاربر جدید ایجاد کنید:

adduser first_user

![]()

خروجی از شما خواهد خواست تا یک رمز عبور تعیین کرده و اطلاعات شخصی از جمله نام کامل، شماره اتاق و تلفن را وارد کنید. برای تأیید اطلاعات وارد شده، حرف Y را تایپ کرده و دکمه Enter را فشار دهید.

برای افزودن کاربر به یک گروه، دستور زیر را اجرا کنید. توجه داشته باشید که هیچ خروجی تولید نمی کند.

sudo usermod -a -G group1,group2 first_user

![]()

اگر می خواهید به کاربر دسترسی root بدهید، دستور زیر را اجرا کنید. به خاطر داشته باشید که این دستور نیز نتیجه ای ایجاد نمی کند.

sudo usermod -aG sudo first_user

![]()

از طرف دیگر، اگر یک دایرکتوری دارید و می خواهید امتیاز خواندن و نوشتن را به آن اضافه کنید، دستور اصلی در اینجا آمده است:

sudo chmod -R g+w /directory

۱1. غیرفعال کردن IPv6 فعال کردن IPv6

آسیبپذیریهای امنیتی را افزایش میدهد و باعث میشود سرویس میزبانی VPS شما در معرض حملات سایبری مختلف قرار گیرد. اگر از آن به طور فعال استفاده نمیکنید، توصیه میکنیم که به طور کامل آن را غیرفعال کنید.

هکرها اغلب ترافیک بدخواه را از طریق IPv6 ارسال میکنند. بنابراین، بازگذاشتن پروتکل میتواند سرور شما را در معرض احتمال زیادی از آسیبپذیریهای امنیتی قرار دهد. حتی اگر از IPv6 به طور فعال استفاده نمیکنید، برخی از برنامههای شما ممکن است سوکتهای گوشکننده را در این پروتکل باز کنند. بنابراین، هرگاه بستهای دریافت شود، آنها با آن برخورد خواهند کرد، شامل بستههای بدخواه هم.

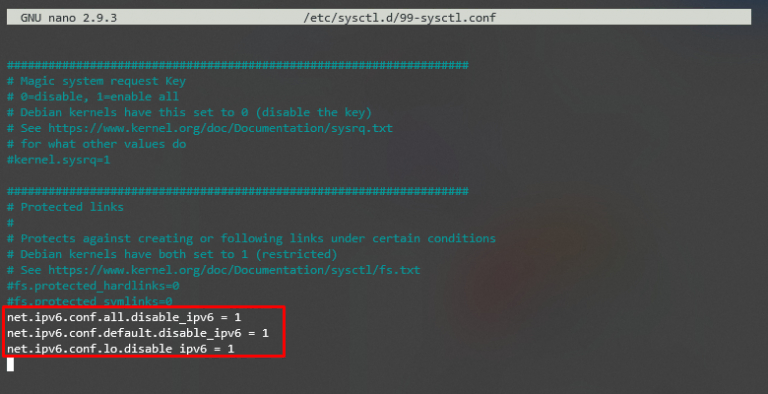

برای غیرفعال کردن IPv6 در اوبونتو این دستورالعمل ها را دنبال کنید:

ترمینال را باز کنید و به SSH متصل شوید.

برای غیرفعال کردن IPv6 دستور زیر را وارد کرده و Enter را فشار دهید:

sudo nano /etc/sysctl.d/99-sysctl.conf

فایل پیکربندی باز می شود. خطوط زیر را در پایین اضافه کنید:

net.ipv6.conf.all.disable_ipv6=1

net.ipv6.conf.default.disable_ipv6=1

net.ipv6.conf.lo.disable_ipv6 = 1

ذخیره کنید و فایل را ببندید.

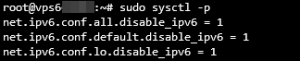

سپس دستور زیر را برای اجرای تغییرات اجرا کنید:

sudo sysctl –p

در نهایت دستور زیر را وارد کرده و Enter را فشار دهید. اگر 1 را مشاهده کردید، به این معنی است که IPv6 با موفقیت غیرفعال شده است.

cat /proc/sys/net/ipv6/conf/all/disable_ipv6

![]()

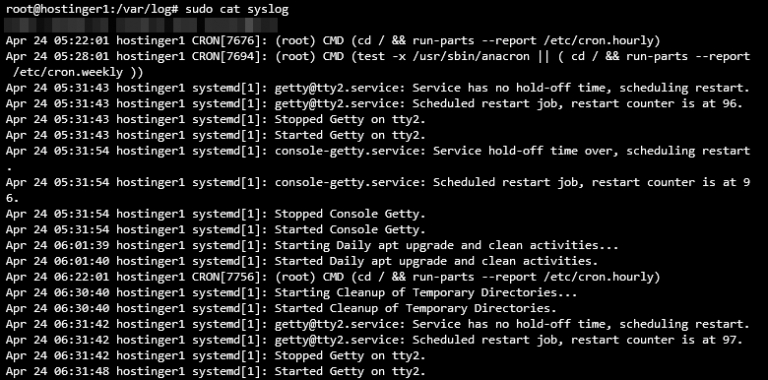

۱2. نظارت بر ورودیهای وب سرور برای حفاظت از سایتتان

نظارت بر ورودیهای وب سرورتان به شما کمک میکند تا در جریان آخرین وقایع مرتبط با سرویس میزبانی VPS خود قرار بگیرید. این ورودیها میتوانند همچنین در تحلیلها و گزارشها استفاده شوند تا اطلاعات دقیقی درباره وضعیت فعلی سرور به دست آید.

وقتی که سرور با حملات سایبری یا تهدیدات امنیتی دیگر مواجه میشود، ورودیهای سرور به شما اطلاع میدهد. هرچه زودتر این آسیبپذیریها رفع شوند، کمترین فرصت برای حملهکنندگان برای تجاوز به دادهها وجود خواهد داشت.

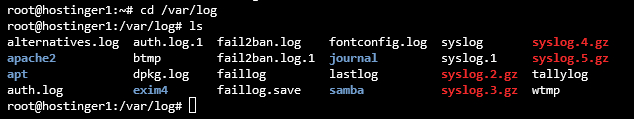

یکی از دایرکتوریهای حیاتی در سیستم لینوکس شما به نام /var/log است. این دایرکتوری مجموعهای از فایلهای لاگ را که حاوی اطلاعات حیاتی هستند ذخیره میکند. این فایلها مربوط به سیستم، هسته، مدیران بسته و برنامههای مختلف در حال اجرا در سرور هستند.

در اینجا نحوه باز کردن /var/log و بررسی گزارش های سیستم در سرور اوبونتو آمده است:

ترمینال را باز کنید و به SSH متصل شوید.

دستور زیر را برای تغییر دایرکتوری کاری به /var/log اجرا کنید. به خاطر داشته باشید که این هیچ خروجی ایجاد نمی کند.

cd /var/log

برای لیست کردن همه فایل ها، دستور زیر را وارد کرده و Enter را فشار دهید:

ls

برای بررسی گزارش های سیستم، دستور زیر را وارد کرده و Enter را فشار دهید:

sudo cat syslog

13. افزایش امنیت سرور مجازی با بهروزرسانی برنامهها

نرمافزارهای قدیمی که VPS شما استفاده میکند، مستهلکتر و آسیبپذیرتر هستند. توسعهدهندگان به طور کلی و مرتباً بهروزرسانیها و پچهای امنیتی را منتشر میکنند. حتماً از آخرین نسخههای نرمافزارهای خود مطمئن شوید و آنها را هرچه سریعتر پس از در دسترس بودن نصب کنید.

در اینجا نحوه انجام آن در دبیان یا اوبونتو آمده است:

اگر لیست کامل بسته ها را به روز می کنید، دستور زیر را اجرا کنید:

sudo apt-get update

اگر بسته فعلی را به روز می کنید، این دستور را تایپ کرده و Enter را فشار دهید:

sudo apt-get upgrade

برای انجام این کار در CentOS/RHEL مراحل زیر را دنبال کنید:

برای تازه کردن پایگاه داده بسته و نصب آپدیت، این دستور را تایپ کرده و Enter را فشار دهید.

sudo yum update

برای بررسی به روز رسانی، دستور زیر را وارد کرده و Enter را فشار دهید.

sudo yum check-update

ما توصیه میکنیم که اگر از یک سیستم مدیریت محتوا (CMS) در سرور خود استفاده میکنید، این فرآیند را به صورت خودکار فعال کنید. علاوه بر این، شما همچنین میتوانید با استفاده از کارهای cron، یک ابزار مبتنی بر لینوکس برای زمانبندی اجرای یک دستور یا اسکریپت در زمان و تاریخ مشخص، ایجاد کنید.

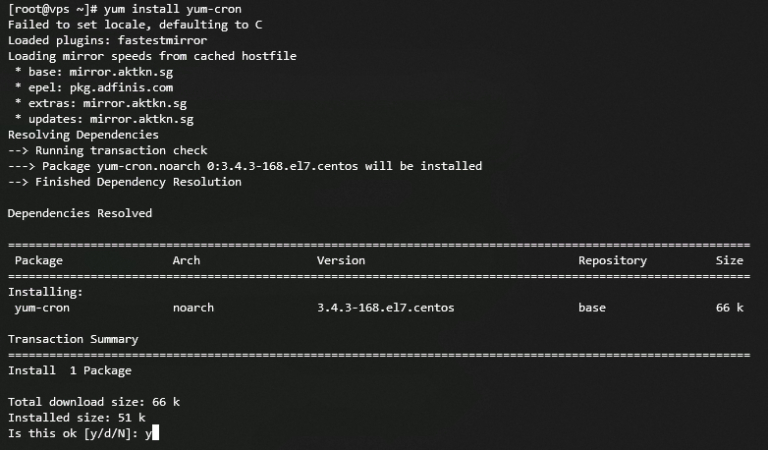

راههایی که برای نصب و اجرای یک کار cron در CentOS یا RHEL به راحتی استفاده میشود، استفاده از yum-cron است. این برنامه به صورت خودکار نرمافزار را به روز میکند هرگاه نسخه جدیدی ارائه شود. در زیر توضیح داده شده است که چگونه آن را در CentOS یا RHEL پیکربندی کنید:

ترمینال را باز کنید و از طریق SSH متصل شوید.

yum-cron را با اجرای دستور زیر نصب کنید:

sudo yum install yum-cro

با وارد کردن دستور زیر و فشردن Enter سرویس را فعال کنید. توجه داشته باشید که این هیچ خروجی تولید نمی کند.

sudo systemctl enable yum-cron.service

سرویس را با تایپ دستور زیر و کلیک بر روی Enter شروع کنید. به خاطر داشته باشید که این دستور پاسخی ایجاد نمی کند.

sudo systemctl start yum-cron.service

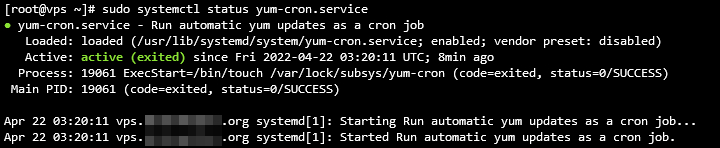

با اجرای این دستور وضعیت سرویس را بررسی کنید:

sudo systemctl status yum-cron.service

فایل پیکربندی را با دستور زیر باز کنید:

sudo vi /etc/yum/yum-cron.conf

خط زیر را در خروجی پیدا کرده و no را با yes جایگزین کنید. تغییرات را ذخیره کنید و از فایل خارج شوید.

apply_updates=yes

نتیجهگیری

حفاظت و امن نگهداشتن سرویس مجازی خصوصی شما (VPS) در همهی زمانها بسیار مهم است، به ویژه زیرا در آن اطلاعات حساس و برنامههای شما ذخیره میشوند.

اگرچه لینوکس به دلیل امنیت قوی خود شهرت دارد، اما هنوز آسیبپذیریهایی دارد که باید مراقب آنها باشید. این آسیبپذیریها میتوانند ناشی از حملات سایبری و مشکلات متداول باشند.